Do artykułu zainspirowała mnie historia, która wydarzyła się niedawno w zaprzyjaźnionej firmie. Nie będę tu przytaczał nazwy tej firmy ani danych pozwalających na jej identyfikację, ale skupię się na innym, ważnym aspekcie – na BEZPIECZEŃSTWIE biznesu.

Czy kiedykolwiek zastanawiałeś się, co by się stało, gdyby jedno niewinne kliknięcie mogło doprowadzić do katastrofy w Twojej firmie? To nie jest fikcja. Przerażenie, godziny prób odbudowy, tysiące straconych złotych. Jak myślisz, czy Twoja firma jest na to przygotowana? Czy jesteś pewien, że Twoje dane są bezpieczne?

Historia wydawać by się mogła prozaiczna w dzisiejszych czasach. Otóż jedna z pracownic kliknęła w link w mailu i dalej, jak się domyślamy, nastąpiły zdarzenia, które wymusiły na właścicielu firmy interwencję administratorów IT (na szczęście umowa z zewnętrzną firmą zapewniała szybką reakcję), wymianę serwerów, na których zainstalowane było oprogramowanie będące podstawą działalności firmy, wymiana serwerów NAS na których były składowane dane. Na wszelki wypadek zostały wymienione także laptopy i komputery stacjonarne dzięki czemu wszystkie mają już najnowsze systemy operacyjne.

Atak został wykryty przypadkiem. Został przeprowadzony w weekend, ale że akurat właściciel firmy postanowił wtedy pracować, to zauważył anomalie, które spowodowały podjęcie działań. Atakujący zdołali zaszyfrować około połowę danych na serwerach. Na szczęście polityka tworzenia kopii zapasowych pozwoliła na odzysk danych i utratę tylko pracy wykonanej wówczas przez właściciela.

Historia zakończyła się, można powiedzieć, szczęśliwie. Firma dalej funkcjonuje, chociaż nieplanowana, awaryjna cyfryzacja biznesu kosztowała kilkaset tys. złotych. Czy można było zapobiec takiej sytuacji?

Zanim spróbujemy poszukać odpowiedzi na to pytanie, trochę danych.

O jakich zagrożeniach mowa?

Z raportu ENISA Threat Landscape 2022[1], z listopada ub. r. możemy wyczytać, że ataki ransomware[2] po raz kolejny zajmują czołowe miejsce w okresie, który raport obejmuje (2021-2022). Ataki stają się coraz bardziej wyrafinowane wskutek zwiększania zabezpieczeń. Geopolityka ma znaczący wpływ na operacje cybernetyczne. Zauważono szczególny wzrost ataków podczas konfliktu rosyjsko-ukraińskiego oraz ich powiązania z atakami kinetycznymi. Pojawił się i zyskuje na popularności model biznesowy “hacker-as-a-service” (haker jako usługa) co oznacza, że teoretycznie każdy może takie działania “zamówić”. W połączeniu z coraz bardziej wyrafinowanymi atakami phishingowymi[3] stajemy wobec szczególnych wyzwań w dobie coraz większej zależności biznesu czy życia prywatnego od dostępu do sieci Internet.

Podczas pandemii COVID-19 polskie przedsiębiorstwa zmuszone zostały do bardziej dynamicznego wdrażania narzędzi cyfrowych, aby dostosować swoje firmy do nowych realiów. Niestety, taka przyspieszona transformacja nie zawsze wiązała się z równoległym zwiększaniem środków bezpieczeństwa danych i zarządzania ryzykiem. Wg raportu Veritas Technologies 65% polskich firm doświadczyło nieplanowanych przestojów IT[4].

Kilka przypadków ataków

W 2021r cyberprzestępcy zastosowali atak phishingowy wykorzystując reklamy w serwisie Youtube. Użytkownicy mogli natknąć się na fałszywą reklamę informującą o możliwości dołączenia do programu inwestycji w złoto, srebro lub miedź z udziałem spółki KGHM Polska Miedź S.A.[5] Reklama wykorzystywała spreparowane wizerunki prezydenta i premiera oraz komputerowo wygenerowany głos lektora w celu uwiarygodnienia ataku.

W lutym 2022r przez ponad tydzień jednostki Lotniczego Pogotowia Ratunkowego miały sparaliżowaną łączność na skutek ataku[6]. Niedostępny był system przesyłania informacji o prowadzonych działaniach pogotowia, poczta elektroniczna, strona www. Hakerzy zażądali okupu w wys. 390 tys. dolarów.

W grudniu 2022r przeprowadzono atak na system Elektronicznego Zarządzania Dokumentami Urzędu Marszałkowskiego Województwa Mazowieckiego[7]. Doprowadziło to do wyłączenia infrastruktury projektowej Węzła Regionalnego, a ponad 300 jednostek samorządu terytorialnego straciło do niej dostęp musząc odłączyć się od sieci. Urząd Marszałkowski stracił dostęp do danych osobowych, którymi administrował.

W kwietniu 2023r bydgoska PESA została zaatakowana ransomware, hakerzy zażądali okupu. Na szczęście atak nie wpłynął na bezpieczeństwo podróżnych jak i na produkcję[8].

Każdy z nas spotkał się z mailami czy SMSami próbującymi wyłudzić od nas informacje, nakłonić do kliknięcia w link czy telefonami informującymi o „próbie włamania na nasze konto bakowe”. Znamy wiele historii świadczących o tym, że próby te są często skuteczne.

Każdego dnia firmy na całym świecie są narażone na ataki. Czy Wasza jest następna?

Dlaczego ataki hakerskie są możliwe?

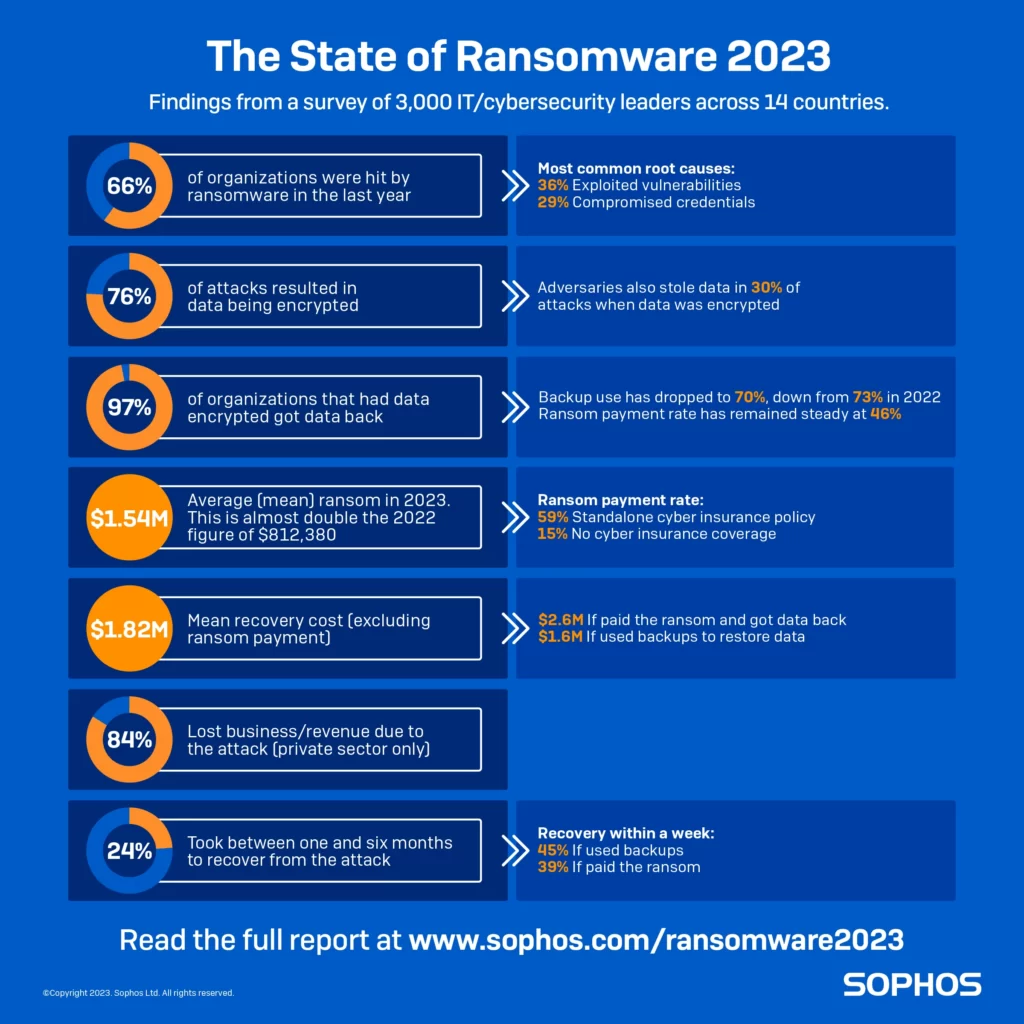

Wg raportu State of Ransomware 2023[9] najczęstszą przyczyną udanych ataków jest wykorzystanie luki w zabezpieczeniach oraz skompromitowane dane uwierzytelniające. Wskazuje to na zaniedbania w obszarach aktualizacji systemów komputerowych oraz odpowiedniego zabezpieczania dostępu do systemów komputerowych.

Ilustracja z https://www.sophos.com/en-us/content/state-of-ransomware

Eksperci z firmy Sophos radzą, aby starać się identyfikować i wyprzedzać ruchy cyberprzestępców. Jest to oczywiście łatwiejsze w firmach posiadających własne zaplecze specjalistów IT lub zatrudniających do tego celu zewnętrzne firmy. Jak myślicie, czy Wasza firma jest przygotowana na takie wyzwania? Czy jesteście pewni, że Wasze dane są bezpieczne?

Jak można się ustrzec – nasze doświadczenia

Tworząc biznesy w ramach holdingu Współpacownia, od początku zakładaliśmy pełne (na ile to możliwe) „ucyfrowienie” naszej pracy. Dotyczy to zarówno komunikacji z klientem jak i wewnątrz zespołów, zarządzaniem danymi potrzebnymi do prowadzenia biznesu czy obiegiem dokumentów. W związku z tym ciągle testujemy, wdrażamy i udoskonalamy rozwiązania, które umożliwiają nam realizację tego założenia.

W swojej historii przetestowaliśmy szereg systemów online wspierających powyższe działania korzystając często z powszechnie dostępnych rozwiązań open source czy też komercyjnych oraz systemu integracji tych rozwiązań dostępnych na rynku czy tworzonych wewnętrznie.

Drugim założeniem jakim się kierujemy w naszych działaniach jest oferowanie rozwiązań naszym klientów, które wcześniej asami przetestowaliśmy i stwierdziliśmy, że są warte polecenia. Innymi słowy, nie chcemy sprzedawać czegoś, do czego sami nie jesteśmy przekonani i co u nas nie działa.

Prawie 2 lata temu podjęliśmy decyzję, aby zamienić zestaw systemów pochodzących od różnych dostawców na jeden, który byłby dobrze zintegrowany, bezpieczny i wygodny w użytkowaniu. Miało to nam ułatwić kontrolę kosztów, zarządzanie w obszarze szeroko pojętego bezpieczeństwa oraz wyeliminować problemy wynikające z heterogeniczności aktualnie posiadanego zestawu narzędzi. Wybór padł na Microsoft 365 w wersji Business Standard, co zapewniało nam dostęp do wszystkich aplikacji pakietu Office w wersjach online jak i klasycznych, platformy komunikacji Teams, systemu współdzielenia plików OneDrive / Sharepoint, poczty elektronicznej Exchange oraz wielu innych produktów, które, możemy już to śmiało powiedzieć, w znaczący sposób usprawniło funkcjonowanie naszych spółek.

Przed migracją z systemów typu Google Workspace, Dropbox, Slack, itd. na rozwiązania Microsoft dla firm mieliśmy pewne obawy czy nam się to uda, jakie problemy napotkamy, jak zaburzy to nasze procesy. Jednak, jak się okazało, potrafiliśmy siłami naszego zespołu IT oraz otwartości pracowników, przenieść się na nowe rozwiązania praktycznie bezboleśnie.

Jakie były argument za zmianą biorąc pod uwagę bezpieczeństwo firmy?

- Przechowywanie danych w chmurze

- Przechowywanie danych w chmurze oznacza, że nie są one zapisywane na lokalnych dyskach twardych lub serwerach, lecz na zdalnych serwerach zarządzanych przez dostawcę usługi chmurowej. W przypadku MS365 dostawcą jest Microsoft, który gwarantuje wysoką dostępność, niezawodność i skalowalność usługi. Przechowywanie danych w chmurze ma wiele zalet dla bezpieczeństwa danych:

- Zabezpieczenie przed utratą danych: dane są automatycznie tworzone kopie zapasowe i synchronizowane na różnych urządzeniach i lokalizacjach. W razie awarii sprzętu, kradzieży lub katastrofy naturalnej dane nie są tracone, lecz można je łatwo odzyskać.

- Zabezpieczenie przed atakami: dane są chronione przed atakami hakerskimi, wirusami, ransomware i innymi zagrożeniami za pomocą zaawansowanych mechanizmów szyfrowania, firewalli, antywirusów i monitoringu. Microsoft stosuje najwyższe standardy bezpieczeństwa i ciągle aktualizuje swoje systemy.

- Zabezpieczenie przed nieuprawnionym dostępem: dane są dostępne tylko dla upoważnionych użytkowników i grup za pomocą uwierzytelniania wieloskładnikowego (2FA), kontroli dostępu opartej na rolach (RBAC) i zasadach udostępniania plików. Microsoft zapewnia również prywatność danych i zgodność z przepisami poprzez klasyfikację, ochronę i monitorowanie informacji.

- Przechowywanie danych w chmurze oznacza, że nie są one zapisywane na lokalnych dyskach twardych lub serwerach, lecz na zdalnych serwerach zarządzanych przez dostawcę usługi chmurowej. W przypadku MS365 dostawcą jest Microsoft, który gwarantuje wysoką dostępność, niezawodność i skalowalność usługi. Przechowywanie danych w chmurze ma wiele zalet dla bezpieczeństwa danych:

- Ochrona przed szyfrowaniem bitlockerem

- Bitlocker jest funkcją systemu Windows 10, która pozwala na szyfrowanie całych dysków twardych lub poszczególnych partycji. Szyfrowanie oznacza, że dane są zamieniane na ciąg znaków nieczytelnych dla osób nieposiadających klucza do odszyfrowania. Bitlocker zapewnia ochronę przed kradzieżą lub utratą urządzenia zawierającego poufne dane. Bez klucza bitlocker nikt nie będzie mógł uzyskać dostępu do danych na dysku.

- Bitlocker można aktywować za pomocą hasła, karty inteligentnej, klucza USB lub TPM (Trusted Platform Module). TPM jest specjalnym układem scalonym wbudowanym w niektóre komputery, który przechowuje klucz bitlocker i sprawdza integralność systemu podczas uruchamiania. Bitlocker można również zarządzać zdalnie za pomocą usługi Enterprise Mobility + Security, która pozwala na ustawianie zasad szyfrowania, odzyskiwanie kluczy i monitorowanie stanu urządzeń.

- Zabezpieczenia 2FA

- 2FA (dwuskładnikowe uwierzytelnianie) jest metodą zwiększania bezpieczeństwa kont użytkowników poprzez wymaganie dwóch czynników do zalogowania się: czegoś, co użytkownik wie (np. hasło) i czegoś, co użytkownik ma (np. telefon). 2FA zapobiega włamaniom na konta, nawet jeśli hasło zostanie skradzione lub złamane.

MS365 oferuje kilka opcji 2FA, takich jak:- Kod weryfikacyjny wysyłany SMS-em lub e-mailem

- Aplikacja Microsoft Authenticator, która generuje kody jednorazowe lub pozwala na zatwierdzanie logowania za pomocą odcisku palca lub twarzy

- Telefon komórkowy lub stacjonarny, na który można zadzwonić lub odebrać połączenie

- Karta inteligentna lub certyfikat cyfrowy

- 2FA można włączyć dla wszystkich lub wybranych użytkowników MS365 za pomocą centrum administracyjnego lub usługi Azure Active Directory.

- 2FA (dwuskładnikowe uwierzytelnianie) jest metodą zwiększania bezpieczeństwa kont użytkowników poprzez wymaganie dwóch czynników do zalogowania się: czegoś, co użytkownik wie (np. hasło) i czegoś, co użytkownik ma (np. telefon). 2FA zapobiega włamaniom na konta, nawet jeśli hasło zostanie skradzione lub złamane.

- Integracja z systemami bezpieczeństwa a. Microsoft 365 oferuje integrację z różnymi systemami bezpieczeństwa, takimi jak Azure Active Directory, Microsoft Defender dla Biznesu czy Advanced Threat Protection. Dzięki temu możliwe jest skuteczne monitorowanie zagrożeń oraz szybka reakcja na wszelkie anomalie.

- Wsparcie i aktualizacje a. Microsoft regularnie dostarcza aktualizacje bezpieczeństwa, aby zapewnić najwyższą ochronę przed najnowszymi zagrożeniami. Ponadto korzystając z ich rozwiązań, mamy pewność wsparcia na najwyższym poziomie.

Daje to ogromne przewagi nad rozwiązaniami on premise. Tradycyjne narzędzia on premise to takie, które są instalowane i zarządzane na własnych serwerach i komputerach w firmie. Takie rozwiązania mogą być narażone na wiele problemów związanych z bezpieczeństwem danych, takich jak:

- Brak kopii zapasowych: jeśli nie ma regularnego tworzenia kopii zapasowych danych na zewnętrznych nośnikach lub w chmurze, istnieje ryzyko utraty danych w razie awarii sprzętu, kradzieży lub katastrofy naturalnej.

- Brak aktualizacji: jeśli nie ma automatycznego pobierania i instalowania aktualizacji systemów i aplikacji, istnieje ryzyko wystąpienia luk bezpieczeństwa, które mogą być wykorzystane przez atakujących.

- Brak kontroli dostępu: jeśli nie ma odpowiedniej segregacji uprawnień i haseł dla różnych użytkowników i grup, istnieje ryzyko nieuprawnionego dostępu do danych przez pracowników lub osoby trzecie.

- Brak zgodności z przepisami: jeśli nie ma odpowiedniej klasyfikacji, ochrony i monitorowania danych osobowych i poufnych, istnieje ryzyko naruszenia przepisów prawnych, takich jak RODO czy ustawy sektorowe.

Powyższe to tylko wycinek korzyści jakie uzyskaliśmy dzięki tej migracji. Nie sposób wymienić w tym już i tak przydługim artykule kwestii związanych np. z komfortem pracy w jednorodnym środowisku, dostępnym praktycznie z każdego miejsca na ziemi gdzie mamy dostęp do Internetu oraz komputer, tablet lub smartfon. Ciągle eksplorujemy te obszary i znajdujemy zastosowania w rozwiązywaniu kolejnych problemów biznesowych.

Nasz oferta

Zgodnie z naszą zasadą, produkty warte polecenia staramy się włączać do naszej oferty. Chcąc wspierać inne firmy w ich cyfrowej transformacji, zdecydowaliśmy się również na partnerstwo z Microsoft i oferowanie ich rozwiązań. Wierzymy, że w dzisiejszym świecie, w którym zagrożenia cybernetyczne stają się coraz bardziej zaawansowane, kluczem jest korzystanie z narzędzi od sprawdzonych dostawców.

Rozwiązania Microsoft dla firm, jakie oferujemy zapewnią Państwu przede wszystkim:

- Stabilne i bezpieczne środowisko pracy

- Wygodę użytkowania produktów, które wszyscy znają

- Niedostępną nigdzie indziej na taką skalę integrację rozwiązań

- Możliwość elastycznego skalowania dostosowaną do rozwoju firmy

Zapraszamy do skorzystania z naszej oferty – nie tylko pomożemy Ci w przejściu na platformę Microsoft 365, ale również doradzimy w zakresie bezpieczeństwa i optymalizacji procesów w Twojej firmie.

[1] https://www.enisa.europa.eu/publications/enisa-threat-landscape-2022

[2] Atak ransomware – przejęcie kontroli nad zasobami IT w celu żądania okupu w zamian za przywrócenie dostępu do tych zasobów

[3] Phishing – działania mające na celu wykorzystanie błędu ludzkiego zachowania w celu uzyskania dostępu do informacji lub usług

[4] https://www.forbes.pl/ransomware-jedno-z-najwiekszych-zagrozen-it-w-polsce/vz5t4bm

[5] https://www.wirtualnemedia.pl/artykul/cyberprzestepcy-kghm-falszywa-reklama

[6] https://niebezpiecznik.pl/post/atak-na-lotnicze-pogotwie-ratunkowe/

[7] https://sekurak.pl/ransomware-zaatakowal-urzad-marszalkowski-wojewodztwa-mazowieckiego-zaszyfrowane-dane-systemu-elektronicznego-zarzadzania-dokumentami-ezd-oraz-innych-systemow/

[8] https://spidersweb.pl/2023/04/pesa-bydgoszcz-atak-ransomware.html

[9] https://www.sophos.com/en-us/content/state-of-ransomware